بزرگترین هک سختافزاری تاریخ؟

در سال ۲۰۱۵ شرکت آمازون در حال ارزیابی خرید استارتآپی به نام Elemental Technologies بود. هدف آمازون از این خرید توسعه بخش استریم ویدیویش بود چیزی که امروزه به نام آمازون پرایم ( Amazon Prime) شناخته میشود و مرکز آن هم در پورتلند قرار دارد.

شرکت Elemental نرم افزاری ساخته بود که فایلهای ویدیویی بزرگ را فشرده کرده و برای پخش در دستگاههای مختلف مناسب میکرد. تکنولوژی آنها برای پخش زنده مسابقات المپیک و یا ارتباط با ایستگاه فضایی بینالمللی و یا حتی ارسال تصاویر با کیفیت از پهپادهای جاسوسی به آژانس اطلاعات مرکزی آمریکا ( CIA) کاربرد پیدا کرده بود.

قرارداد با CIA مهمترین دلیل تمایل آمازون به خرید Elemental نبود اما آنهامناسبترین شرکت برای کار در بخش سرویسهای دولتی آمازون بودند، جایی که آمازون سرویسهای کلاد بسیار امن را توسط AWS ( بخش سرویسهای وب آمازون) به CIA ارایه میکرد.

یکی از افرادی که با این روند آشناست به بلومبرگ میگوید که AWS میدانست که این خرید به شکل دقیقی در خارج از این شرکت مورد توجه قرار خواهد داشت لذا برای راستیآزمایی ( due diligence ) این خرید خود یک شرکت سومی را به خدمت گرفت که از بابت امنیت کار Elemental اطمینان لازم را کسب کند. نخستین آزمایشها مشکلاتی را نشان داد چیزی که باعث شد AWS نگاه نزدیکتری به محصول اصلی Elemental یعنی سرورهای گرانقیمت آن بیندازد. این سرورها برای فشردهسازی ویدیوهای مشتریان در شبکه آنها نصب میشد. این سرورها به سفارش Elemental توسط شرکت Super Micro Computer سرهم بندی میشد. سوپرمایکرو در سن حوزه کالیفرنیا قرار دارد و یکی از بزرگترین تامین کنندگان مادربردهای سرور در سراسر جهان است. این شرکت همچنین سازنده کلاسترهای فایبرگلاس برای پردازندهها و خازنهایی که در واقع اعصاب دیتاسنتر به حساب میآیند شناخته میشود.

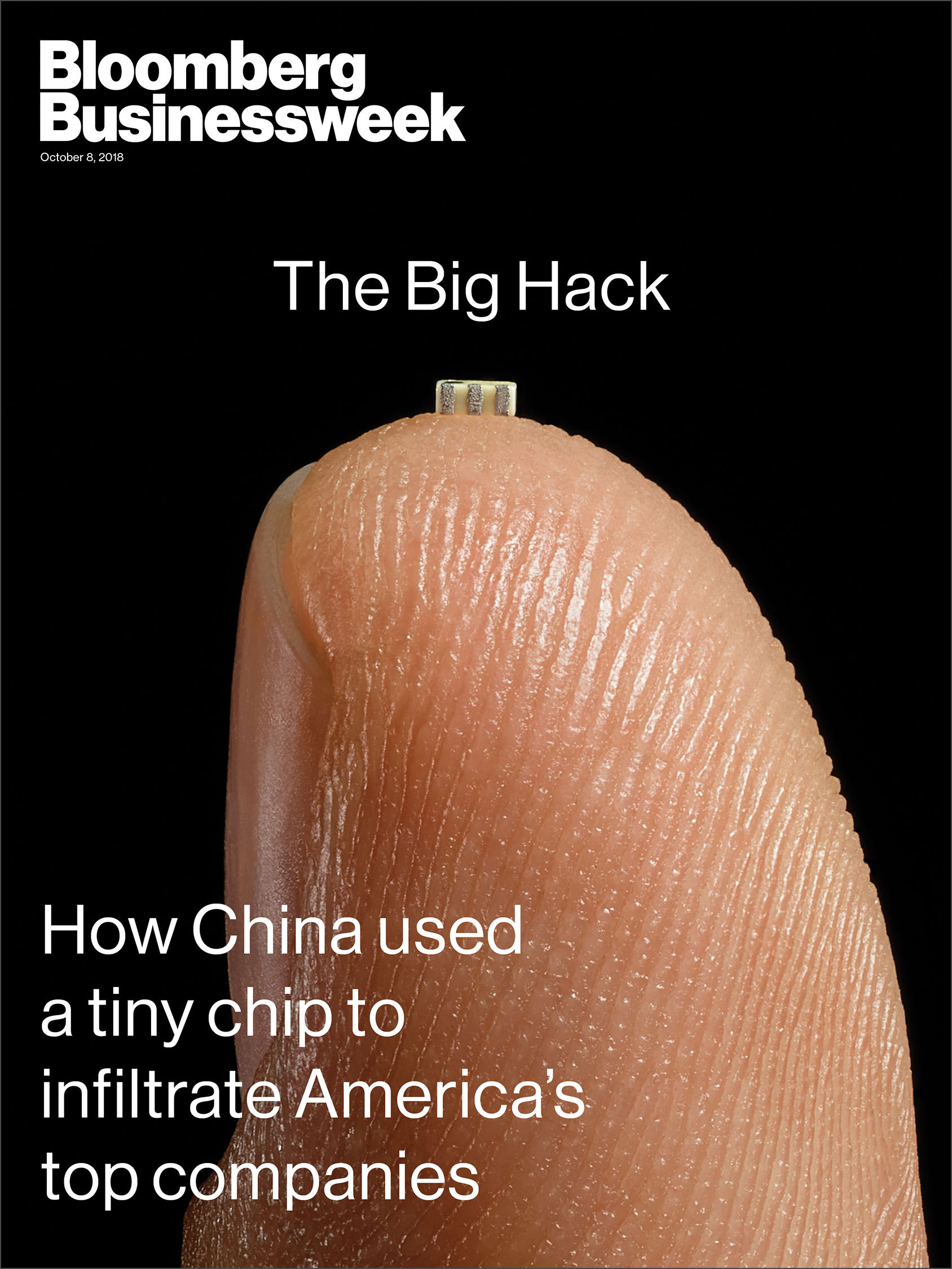

در بهار ۲۰۱۵ شرکت Elemental چند سرور را بستهبندی کرد و آنها را برای تست امنیتی به شرکتی که آمازون با آنها قرارداد بسته بود – در اونتاریای کانادا – فرستاد. آزمایشگرهای این شرکت کانادایی میکروچیپهای کوچکی را به اندازه یک دانه برنج روی مادربردها یافتند که بخشی از طراحی اصلی مادربرد نبود. آمازون این کشف را در اختیار مقامات امنیتی دولت آمریکا قرار داد چیزی که باعث به لرزه درآمدن جامعه اطلاعاتی آمریکا شد. در آن زمان سرورهای Elemental را میشد در مراکز داده ( دیتاسنترهای) وزارت دفاع، پهپادهای CIA و شبکه کشتیهای جنگی یافت و نکته این بود که Elemental فقط یکی از صدها مشتری شرکت سوپرمایکرو بود.

در جریان تحقیقات فوق محرمانهای که برای این موضوع از همان زمان آغاز شد و بعد از سه سال هم ادامه دارد مشخص شد که تراشههای کشف شده به هکرها اجازه میداد یک مسیر ورود به هر شبکهای که این سرورها در آن نصب شده ایجاد کنند. برخی افراد نزدیک به این تحقیق به بلومبرگ گفتهاند که این تراشهها در کارخانههای تولید کننده فرعی تجهیزات مادربرد در چین در آن جا داده میشدند.

این حمله چیزی فاجعهبارتر از حملات امنیتی مبتنی بر نرمافزار است که جهان امروزه به آن عادت کرده است. هکهای سختافزاری به مراتب دشوارتر و به طور بالقوه مخربتر از هکهای نرمآفزاری هستند. آنها دسترسیهای طولانی و گستردهتری ایجاد میکنند چیزی که سازمانهای جاسوسی مایل به سرمایهگذاری میلیون دلاری روی آن هستند.

برای تغییر در سختافزار کامپیوتری دو راه برای جاسوسان وجود دارد یکی که interdiction ( منع) نام دارد در میانه ارسال محموله سخت افزاری به مشتری اتفاق می افتد. بر اساس آنچه ادوارد اسنودن گفته این شیوه مورد علاقه سرویسهای جاسوسی آمریکایی است. شیوه دیگر حمله بذری یا هک سختافزار در ابتدای تولید آن است.

برای چنین تغییری در سختافزارها یک کشور از مزیت اصلی دسترسی به سازندگان قطعات برخودردار است و آن کشور چین است. کشوری که ۷۵ درصد تلفنهای همراه جهان و ۹۰ درصد کامپیوترها در آن ساخته میشود.

با این حال، در واقع انجام یک حمله بذری به معنی ایجاد یک درک عمیق از طراحی محصول، دستکاری اجزا در کارخانه و اطمینان از این است که دستگاه آلوده از طریق زنجیره تامین جهانی به محل مورد نظر ارسال میشود. یک شاهکار مشابه با پرتاب چوب در رودخانه یانگ تسه و حصول اطمینان از آن تکه در ساحل سیاتل به خشکی میرسد.

جو گراند یک هکر سختافزاری و بنیانگذار شرکت Grand Idea Studio میگوید که داشتن یک سطح دسترسی سختافزاری در یک شبکه برای یک هکر به معنی داشتن چشماندازی برای پریدن یک تک شاخ از روی یک رنگین کمان است ( اشاره به دسترسی خارقالعاده و باورناپذیر) . به گفته جوگراند داشتن یک دسترسی سختافزاری مانند یک رادار عمل میکند و به سحر و جادو مانند است.

این دقیقا چیزی است که محققان آمریکایی در جریان این موضوع متوجه شدهاند. به گفته دو نفر از این محققان تراشه ها در جریان فرآیند تولید توسط مقامات ارتش خلق چین در تجهیزات جاسازی شدهاند و این چیزی است که حالا مقامات ایالات متحده از آن به عنوان مهترین حملات مبتنی بر زنجیره تامین علیه شرکتهای آمریکایی یاد میکنند.

یکی از مقامات دولتی به بلومبرگ میگوید که محققان متوجه شدند که در نهایت حدود ۳۰ شرت از جمله یک بانک بزرگ، پیمانکاران دولتی و باارزشترین شرکت جهان ( اپل) از تحت تاثیر این حملات قرار داشتهاند.

اپل یک مشتری مهم Supermicro بود و در طول دو سال برای یک شبکه جهانی جدید از مراکز داده خودش بیش از 30،000 سرور را سفارش داد. سه مدیر ارشد اپل میگویند که در تابستان سال ۲۰۱۵ آنها نیز تراشههای آلودهای را روی مادربردهای شرکت سوپرمایکرو پیدا کردند. اپل بعدا روابط خود را با شرکت Supermicro

قطع کرد و میگوید دلایل آن به این موضوع ربطی نداشته است.

تکذیب اپل و آمازون

سه شرکت آمازون، اپل و سوپرمایکرو در بیانیه مشترکی که به بلومبرگ ایمیل شده گزارش این نشریه درباره این حمله را تکذیب کردهاند. شرکت آمازون ( که در سال ۲۰۱۵ قرارداد خرید شرکت Elemental را نهایی کرد ) در بیانیه خود مینویسد : اینکه AWS قبل از خرید این شرکت از نفوذ به زنجیره تامین مطلع شده بود یا از آلوده بودن تراشهها خبردار شده بود تکذیب میشود. آمازون هیچ گاه تراشه آلودهای را کشف نکرد و هیچ حمله سختافزاری هنگام خرید Elemental کشف نشد.

اپل نیز نوشت: ما هیچ تراشه آلودهای را کشف نکردیم و سخنگوی شرکت سوپرمایکرو نیز گفت ما از انجام چنین تحقیقاتی از سوی دولت اصلا مطلع نیستیم.

همچنین دولت چین نیز بدون اشاره مستقیم به سوالات مربوط به ایجاد هک سخت افزاری در سرورهای سوپرمایکرو اعلام کرد : امنیت زنجیره تامین در فضای مجازی امروز یک نگرانی مهم ماست و خود چین یک قربانی در این میان است.

نهادهای دولتی و امنیتی آمریکا مثل اف بی آی و CIA و NSA هم پاسخی به این موضوع ندادهاند.

بلومبرگ میگوید تکذیب شرکتها به رغم این موضوع اعلام میشود که شش مقام ارشد امنیت ملی فعلی و قبلی از دولت اوباما تا ترامپ موضوع کشف تراشههای جاسوس را تایید کردهاند.

یکی از این مقامات و دونفر در داخل AWS به بلومبرگ اطلاعات گستردهای درمورد نحوه حمله و کشف آن توسط Elemental و آمازون و همکاری با بازرسان دولتی درمورد این موضوع ارایه دادهاند. علاوه بر این سه شخص در داخل اپل و چهارنفر از شش مقام دولتی آمریکایی تایید کردهاند که اپل یکی از قربانیان این موضوع بود.

در مجموع ۱۷ نفر دستکاری سختافزاری در سرورهای سوپرمایکرو را تایید کردهاند. با این حال منابع بلومبرگ حاضر به افشای نامشان نشدهاند چراکه این موضوع را حساس و برخی آن را طبقهبندی شده میدانند. یک مقام دولتی در این زمینه میگوید که هدف بلند مدت چین دستیابی به اهداف بزرگ و شبکههای حساس دولتی بوده و مشخص نیست چه مقدار اطلاعات کاربران در این زمینه به سرقت رفته است.

تاثیرات این حمله همچنان ادامه دارد دولت ترامپ واردات برخی اقلام مثل سختافزار شبکه و مادربرد را از چین تحریم کرده است. مقامات آمریکایی اعتقاد دارند که شرکتها به تدریج به سمت تغییر زنجیره تامین به سایر کشورها بروند و بالاخره به هشدار متخصصان امنیت زنجیره تامین را که سالهاست در این زمینه ابراز نگرانی میکنند عمل کنند.

هک چگونه عمل میکند؟

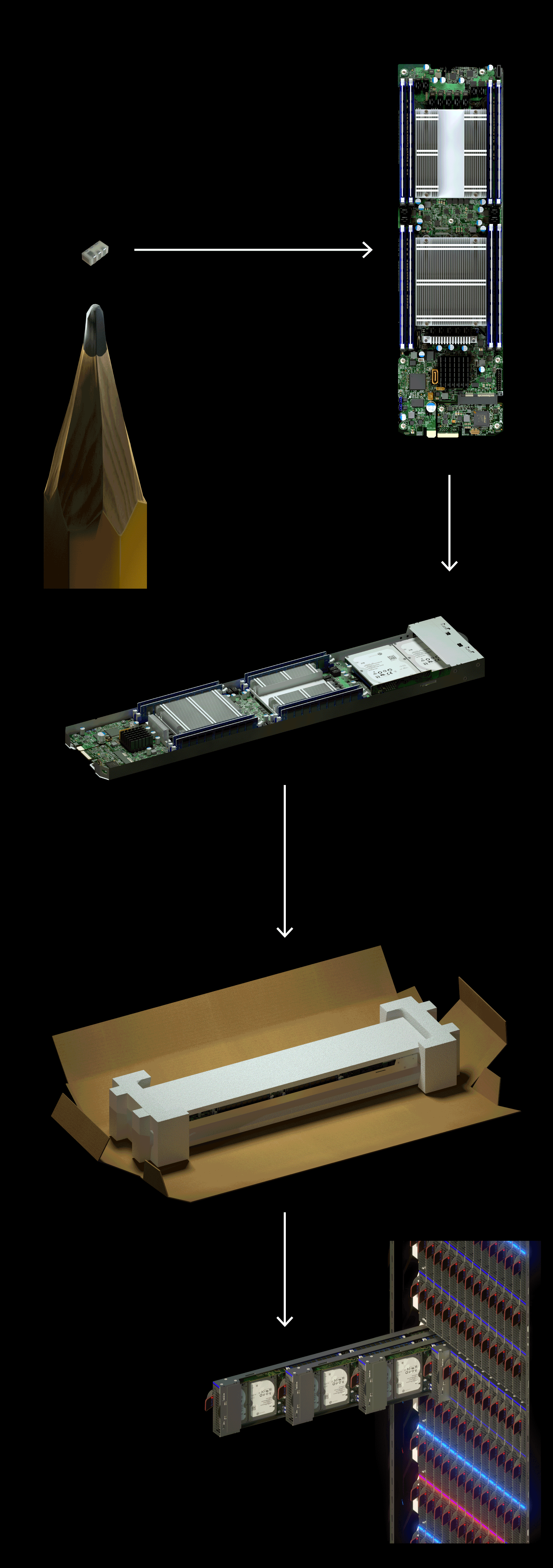

ابتدا ارتش چین یک تراشه کوچک را که به اندازه نوک یک مداد است طراحی میکند. بعضی از این تراشهها درست شبیه تجهیزات به کار رفته ضرروی روی مادربرد هستند. سپس این تراشه توسط یکی از سازندگان تجهیزات سوپرمایکرو ( شرکت امریکایی و یکی از بزرگترین سازندگان مادربردهای سرور) در کارخانه ساخت تجهیزات در چین در آن قرار داده میشود. در مرحله بعد مادربرد آلوده توسط خود شرکت سوپرمایکرو روی سرور اسمبل میشود. سرور الوده داخل دیتاسنتر قرار میگیرد تراشه به کار می افتد و قادر به تغییر کدهای سیستم عامل است میتواند با مبدا ارتباط برقرار کند و حتی کل سرور را تحت کنترل هکرها از راه دور قرار دهد یا منتظر فرامین مختلف در آینده باشد.

منبع: بلومبرگ

مطالب مرتبط: