حمله به DYN، حمله به اینترنت

همانطور که در خبرها آمده بود یک حمله اینترنتی به یک شرکتی که نامش را هم بسیاری نشنیده بودند، باعث شد تا بخش قابلتوجهی از سرویسهای اینترنتی روز جمعه از کار بیفتد. هنوز جزئیات کامل این رویداد مشخص نیست و هر رسانه جست و گریخته بخشهایی از تاثیرات و واکنشهای این حمله بزرگ اینترنتی را منتشر کرده است و اطلاعات دقیق از این رخداد ذرهذره در حال انتشار است، به همین دلیل بررسی تمامی ابعاد این حمله به مرور مشخص خواهد شد.

حمله به شرکت DYN

این حمله اختصاصا شرکتی تحت عنوان DYN را هدف گرفته بود. این شرکت که در نیوهمشایر آمریکا قرار دارد، ارائهدهنده خدماتی در زمینه سیستم دامنههای اینترنتی به تعداد قابلتوجهی از مشهورترین شرکتهای اینترنتی است. سیستم دامنههای اینترنتی که به اختصار DNS نامیده میشود، یک بخش کلیدی از ساختار اینترنت است. به آن دفترچه تلفن یا GPS اینترنت هم میگویند چراکه مرورگرهای اینترنتی از طریق DNS آدرس وبسایتها روی اینترنت را پیدا میکنند. وقتی یک دامنه اینترنتی مانند twitter.com را در مرورگر خود تایپ میکنید، شما میدانید که میخواهید وارد این وبسایت شوید، اما کامپیوتر شما زمانی میتواند این آدرس را برای شما فراخوانی کند که این آدرس به یک مجموعه عدد تبدیل شود که به آن آدرسهای آیپی میگویند. در واقع DNS، تکنولوژی ترجمه آدرسهای اینترنتی به آدرسهای آیپی است.

یک سرویس مشخص مانند توییتر تنها روی یک سرور خاص میزبانی یا هاست نمیشود. در واقع دیتا و اطلاعات این سرویس روی سرورهای مختلف در نقاط مختلف جهان قرار میگیرد. به همین دلیل مثلا کاربرانی در نیویورک در هنگام دیدن توییتر به نزدیکترین سروری که اطلاعات توییتر در آن میزبانی شده هدایت میشوند و کاربرانی در چین یا ژاپن هم به همین ترتیب به سروری در داخل کشور خود یا در نزدیکترین کشوری که توییتر در آن هاست شده است. شرکتهایی مثل DYN اطلاعات میزبانی همه سایتها را دارند و به همین دلیل وقتی درخواستی از سمت کامپیوتر کاربر دریافت میکنند، نزدیکترین سروری که اطلاعات موردنظر کاربر در آن قرار دارد را به او معرفی میکنند. همه این فرآیند در کمتر از یک ثانیه صورت میگیرد به همین دلیل اساسا کاربران عادی متوجه این چنین ساختاری در پشت قضیه تایپ کردن آدرس اینترنتی نمیشوند.

حمله به شرکتی مثل DYN باعث میشود که این شرکت نتواند به تقاضای کاربران عادی برای یافتن سرور شرکت مورد درخواست پاسخ دهد چراکه در حال سروکله زدن با میلیونها و حتی میلیاردها درخواست نامربوط و غیرواقعی است که جلوی فعالیت درست آن را گرفته است. طی سالهای اخیر این مدل از حملات اینترنتی مرسومترین بوده، چراکه بدون اینکه هکرها به شرکت اصلی حمله کنند (که احتمالا از ضریب امنیتی بالایی برخوردار است و برای مقابله با حملات مرسوم آماده است) به شرکتی که خدمات DNS میدهد، حمله میکنند. نتیجه هر دو تقریبا یکی است: دسترسی به سایت شرکت مزبور غیرممکن میشود. استیو گروبمن مدیر بخش تکنولوژی اینتل این نوع حمله را به گمکردن آدرس GPS تشبیه میکند: «وقتی سیستم GPS که مشتری شما را به شما میرساند خراب شود و راهی برای مسیریابی وجود نداشته باشد دیگر مهم نیست که شما فروشگاهتان در جایی باز باشد یا بسته چون به هر حال کسی آنرا پیدا نخواهد کرد.»

این حمله چه کرد؟

در این موضوع که جمعه اتفاق افتاد هم حملهکنندگان از تکنیکی به نام DDos علیه شرکت DYN استفاده کردند. این تکنیک مشابه آنچه گفته شد شرکت ارائهدهنده خدمات DNS را از کار انداخت و همین باعث شد که توییتر و شرکتهای دیگر از دسترس خارج شوند. حمله DDos که حالا به شکل وسیعی در حملات اینترنتی مورد استفاده قرار میگیرد ارسال نرمافزارهای مخرب (که باتنت نامیده میشود) در حجم بسیار وسیع به یک سرور مانند سرور DNS است. یکی از تکنیکهای اجرای این حمله ارسال باتنتها از سراسر جهان است. به همین دلیل امکان فیلترکردن آنها را در مدت زمان کوتاه بسیار دشوار میکند. شرکت DYN هماکنون در حال امنتر کردن سرویسهایش به دنبال این حمله است اما متخصصان امنیتی در شرکت Flashpoint میگویند که نشانههای مشترکی بین این حمله و حملات بزرگ قبلی دیده شده است. این موضوع زنگخطر را بهخصوص برای توسعه اینترنت چیزها یا اینترنت اشیا (Internet of Things) بهصدا درآورده است، چراکه با چنین حملاتی هر نوع دستگاهی میتواند از طریق باتنتها مورد حمله قرار گیرد.

این حمله چطور رخ داد؟

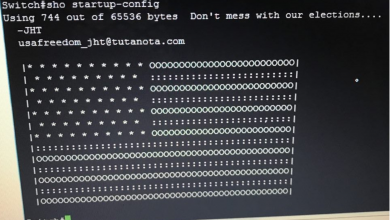

درماه سپتامبر وبسایت امنیتی KrebsOnSecurity به دنبال یکی از حملات گسترده DDos از کار افتاد. باتنتی که در پشت این حمله مورد استفاده قرار گرفته بود یکی از شناختهشدهترین انواع باتنت به نام Mirai بود. این باتنت اینترنت را برای یافتن دستگاههای که در IoT (اینترنت چیزها) با تنظیمات پیشفرض مورد استفاده قرار میدهند، جست و جو میکند. در واقع صاحبان این دستگاهها که احتمالا پسوردهای اولیه را بعد از استفاده تغییر ندادهاند، بهطور ناخواسته در چنین حملهای مشارکت داشتهاند. در واقع تعداد قابل توجهی از این دستگاهها ترافیک عظیمی را ایجاد میکنند که برای هر سایت و سروری خطرناک است. Mirai به همراه یکی دیگر از باتنتهای مشابه حالا در کنار هم قدرتی شامل ارتشی از باتنتها ایجاد کردهاند و به گفته برایان کربس از شرکت امنیتی KrebsOnSecurity در جریان حمله اخیر به DYN هم شاهد استفاده از همین باتنت هستیم. یک ماه قبل ازاین حمله هکرهایی که به شرکت KrebsOnSecurity حمله کرده بودند کد منبع مورد استفاده خود در آن حمله را در فوروم عمومی Hackforums قرار دادند که احتمالا همان باعث شد هکرهایی که روز جمعه به DYN حمله کردند از این تکنیک بهره بگیرند.

شرکت امنیتی Flashpoint هم تایید کرده که در حمله علیه DYN از همین زیرساخت Mirai استفاده کرده و این شرکت گفته که در این حمله تعداد زیادی از دوربینهای ضبط ویدئویی (متصل به اینترنت) در میان دیگر دستگاههای مورد استفاده در این حمله قرار داشتهاند. به بیان سادهتر باتنتها در این دستگاهها نفوذ کرده و از آنجا به سرور شرکت DYN حمله کردهاند به این ترتیب عملا بسیاری از مردم وصاحبان این دستگاهها بدون آنکه بدانند در این حمله دخالت داشتهاند. با انتشار این کد منبع حالا انتظار میرود بسیاری از گروههای دیگر هم در سازمان دادن حملات اینترنتی اینچنینی تجربه دارند بتوانند حملات مشابهی را به کار گیرند. حالا اینترنت چیزها (IoT) که از آن بهعنوان دریچهای به آینده اینترنت یاد میشود به یکی از بزرگترین خطرهای اینترنت هم تبدیل شده است. انبوهی از دستگاههای متصل به اینترنت به شکلی زامبی گونه میتوانند در حملات عظیمی که زیرساختهای اینترنت را تحت تاثیر قرار میدهد شرکت کنند.

نکته قابل توجه اینکه به دلیل ماهیت این حمله به سختی بتوان این حمله را به یک نقطه مشخص در جهان نسبت داد گنگسترهای اینترنتی که پشت این حملات قرار دارند میتوانند در هر نقطهای باشند و موضوع خطرناک این است که این اسلحه خطرناک حالا در اختیار همه قرار گرفته است. بسیاری از کاربران عادی باید بدانند دستگاههایی را که خریداری میکنند به فرض استفاده از پسوردهای پیشفرض در اختیار هکرها قرار گیرد. هکرها چندی قبل اطلاعات صدها هزار وب کم و دوربین ویدئویی را در سراسر جهان منتشر کرده بودند که صاحبان آنها به دلیل استفاده از پسوردهای پیشفرض بدون اینکه بدانند تصاویرشان روی اینترنت پخش شد. موضوع این است که بسیاری از این دستگاهها که امروزه در خانه همه ما وجود دارد تنها یک بار تنظیم شده و صاحبان آنها اساسا فراموششان کردهاند. بسیاری از این دستگاهها اساسا ویروسکش ندارند و به همین دلیل نمیتوان متوجه شد که روی آنها اصلا باتنتی وجود دارد یا نه. نکته ترسناکتر اینکه این تازه نقطه آغازی بر این نوع حملات است حالا هر قدر تعداد دستگاههای بیشتری به اینترنت متصل شوند تعداد دستگاههای زامبیشده (آلوده به بدافزار و بات نت) بیشتری نیز در اختیار هکرها قرار دارد. دستگاههای بیشتر حملات مخربتری را به بار میآورند.

منبع : روزنامه دنیای اقتصاد

سلام من گوشیمو عوض کردم پیج اینستاگرامم رو گوشی جدیدم بالا نمیاد ولی رو لپ تاپم باز میشه :/

چکار کنم؟ لطفا کمکم کنیییید.